目次

AWS IAM Identity Center

目次

AWS IAM Identity Centerとは

- AWS Single Sign-On の後継

- AWS Organizations組織に属している複数のAWSアカウントへのシングルサインオンを可能にし、各アカウントへの権限を一元管理できるサービスです。

- ユーザーはシングルサインオンで複数のAWSアカウントにログインできるようになります。

- AWS IAM Identity Center自体は無料

注意事項

- AWS Organizationsで紐付けているAWSアカウントが対象

AWS IAM Identity Center利用のメリット

- アカウントごとにIAMを管理する必要がなくなる

- 各ユーザーへのアクセス権の割り当てと管理を1箇所から集中管理できます。

利用するとどうなるか

IAMユーザーを使わないので、IAM Identity Centerに移行すると通常のマネジメントコンソールへのログイン画面ではなく、IAM Identity Centerのログイン画面から利用することになります。

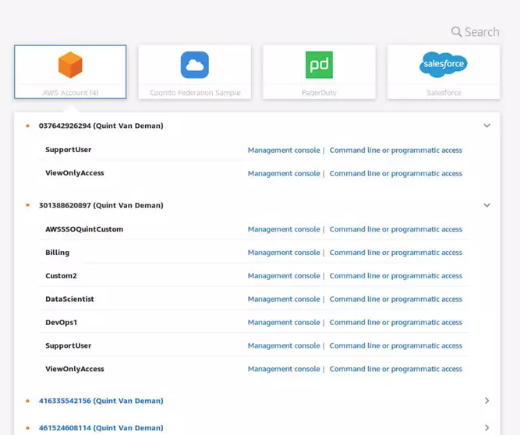

IAM Identity Centerにログインし、そこから自分がアクセスできるアカウントとロールが並んでいるので、「マネジメントコンソールに入る」や「一時的なクレデンシャルを発行する」ことができます。

ここで発行されるクレデンシャルにはIAMロールごとに期限をもたせることができるので、設定次第で1時間から12時間の範囲で自動的に有効期限切れにできます。

20200722 AWS Black Belt Online Seminar AWSアカウント シングルサインオンの設計と運用

P22

スイッチロールによるIAMユーザーの統一との比較

スイッチロールとは

IAMユーザーが1つあれば、信頼関係にある他のAWSアカウントのIAMロールを使える」ようにできます。

IAMユーザーを管理するAWSアカウントを1つにできるので、管理側からすると人の移動に伴うIAMユーザーの追加/削除の管理が楽になり、

開発者からしても1つのIAMユーザーだけ管理すればいいので手間が大きく減ります。

IAMユーザーは1つになりますが、そこからスイッチロールする先のIAMロールをアカウント側に用意する必要があり、更にスイッチ元(rootアカウント)とスイッチ先(各プロダクトのアカウント)の信頼関係を設定する必要もあります。

アクセス権の管理をする際には、結局IAMユーザー×各アカウントのIAMロールの数だけの確認をすることになります。

課題

- 利用時に何度もスイッチロールが必要

- スイッチ先のアカウントやロールの組み合わせを把握しておく必要がある

- IAMロールをアカウントごとに作成・管理するのは煩雑

- スイッチできるIAMユーザーのクレデンシャルがローカルマシンに存在するので、マシン紛失時などのリスクは依然高い