AWS IAMポリシーの利用方法

IAMポリシーとは

- AWSリソースにアクセスするための権限設定(作成時には誰が使うかは設定できません)

- ポリシーは作成後に、ユーザーやグループ、ロールにアタッチ (割り当て) されて使います。

- グループには10個までポリシーをアタッチできます。

- 基本的なポリシーは、AWSが最初から用意しています

- アクセス権限をJSONで設定できます。

| 管理ポリシー | 通常これを使う ・複数のユーザー/グループ/ロール(この3つを合わせてプリンシパルエンティティ)にアタッチできる ・バージョン管理してくれる |

| インラインポリシー | ・単一のユーザー/グループ/ロールに与えるポリシー ・ユーザー/グループ/ロールの「許可」で、「許可を追加」ボタンの「インラインポリシーを作成」から作る。 ・バージョニングされない。 ・通常は管理ポリシーを利用する。 ・ポリシーとそれが適用されているプリンシパルエンティティとの厳密な 1 対 1 の関係を維持する必要がある場合に利用 |

IAM ポリシーの例

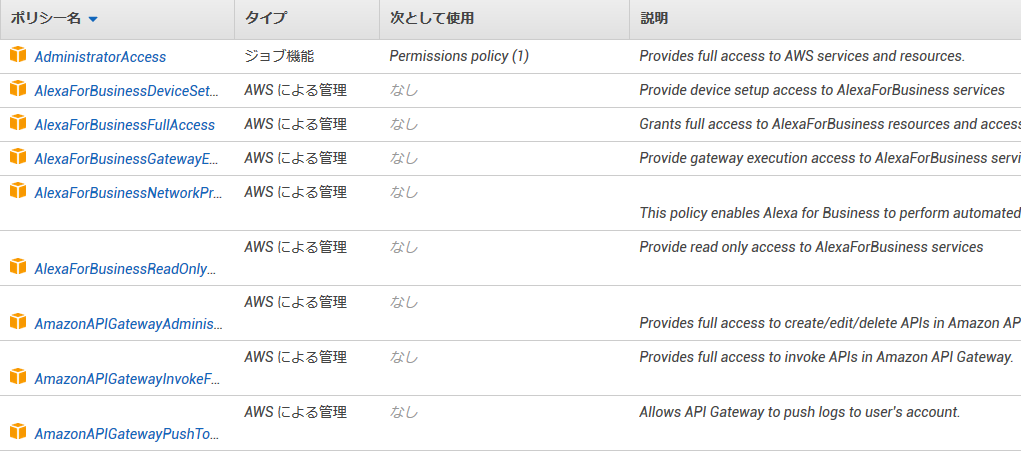

デフォルトであるIAMポリシーをみてみたいと思います。

| ポリシー | アクセス権限 |

|---|---|

| AdministratorAccess | 全てに対してフルアクセス IAM操作可能 例 Account : フルアクセス Athena : フルアクセス |

| SystemAdministrator | システム管理者 多くは編集できるが、IAMは操作できない。 |

| PowerUserAccess | 開発者パワーユーザ 多くは編集できるが、IAMは操作できない。 |

| ViewOnlyAccess | 閲覧専用ユーザ 監査要員にもこの権限を与える |

| Billing | 請求の確認ができる権限 |

| DatabaseAdministrator | データベース管理者に与える権限 |

| NetworkAdministrator | ネットワーク管理者 |

| SecurityAudit | セキュリティ監査人 |

| SupportUser | サポートユーザー |

| AmazonEC2FullAccess | EC2 : フルアクセス CloudWatch : フルアクセス ELB : フルアクセス IAM : 書き込み制限 |

| AmazonEC2ReadOnlyAccess | EC2 : リスト、読み込み CloudWatch : 制限、リスト、読み込み |

| AmazonVPCFullAccess | EC2 : リスト、読み込み、書き込み |

| AmazonVPCReadOnlyAccess | EC2 : 制限リスト、読み込み |

IAMポリシー作成手順

IAM [アクセス管理] - [ポリシー]で、 [ポリシーの作成]

| 設定項目 | 設定項目 | 備考 |

|---|---|---|

| サービス | JSON でも設定可 | 例:EC2, S3など |

| アクションとアクセスレベル | アクション : すべてのアクションか個別に設定するか アクセスレベル:読み込みだけか |

|

| リソース | ||

| リクエスト条件 | ||

| 名前 | ||