目次

Amazon VPC (Virtual Private Cloud)で、プライベートクラウド

AWS VPCピアリングの設定手順

目次

VPCピアリング作成イメージ図

サポートされていない VPC ピア接続

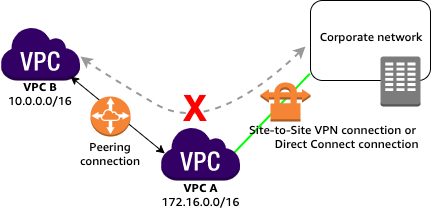

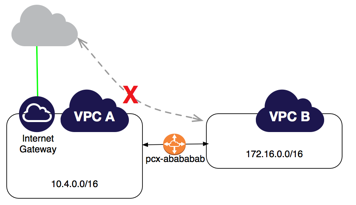

ゲートウェイまたはプライベート接続経由のエッジツーエッジルーティング

VPC A と VPC B の間に VPC ピア接続があります。

VPC A には、社内ネットワークへの Site-to-Site VPN 接続または AWS Direct Connect 接続もあります。

エッジツーエッジルーティングはサポートされていません。

VPC A を利用して、VPC B と社内ネットワークの間にピア関係を拡張することはできません。

たとえば、社内ネットワークからのトラフィックは、VPC A に対する VPN 接続または AWS Direct Connect 接続を使用して直接 VPC B にアクセスすることはできません。

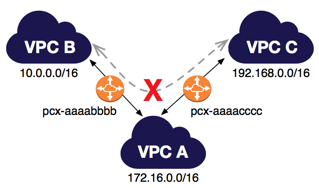

推移的なピアリング接続

VPC A と VPC B の間 (pcx-aaaabbbb)、および、VPC A と VPC C の間 (pcx-aaaacccc) に VPC ピアリング接続が設定されています。

VPC B と VPC C の間には VPC ピアリング接続がありません。

VPC A を経由して VPC B から VPC C にパケットを直接ルーティングすることはできません。

トランジットゲートウェイを使うか、

VPC B と VPC C の間でパケットを直接ルーティングするために、両者の間に別の VPC ピアリング接続を作成することができます。

VPCピアリングの設定手順

ピアリング接続の作成

(1)VPCダッシュボードの [ピアリング接続] を選択

(2)[ピアリング接続の作成]ボタンをクリック

(3) 下記の値を入力し、「ピアリング接続の作成」を選択

| グループ | 設定項目 | 設定例 | 備考 |

|---|---|---|---|

| ピアリング接続ネームタグ | peering-aaaa-bbbb | ||

| ピアリング接続するローカルVPCを選択 | |||

| VPC (リクエスタ) | vpc-aaaaaa | ||

| ピアリング接続するもうひとつのVPCを選択 | |||

| アカウント | ・別のアカウント | ・自分のアカウント ・別のアカウント |

|

| リージョン | ・別のリージョン | ・このリージョン ・別のリージョン |

|

| VPC (アクセプタ) | vpc-bbbbbb | ||

(4)リクエストの承認をします。

- 同じアカウントの場合、ピアリングの画面の「アクション」を選択して、承認をします。

- 接続先にリクエストが飛びますので、「リクエストの承認」を選択します。

ルートテーブルの設定

VPC間の通信のために、ルートテーブルを定義します。

VPC A

| 送信先 | ターゲット |

|---|---|

| 10.1.0.0/16 | VPC A のピアリング接続(pcx-111111111) |

VPC B

| 送信先 | ターゲット |

|---|---|

| 10.0.0.0/16 | VPC B のピアリング接続(pcx-22222222) |

VPCのセキュリティーグループ設定

VPC B側のセキュリティグループに受信設定を追加

| タイプ | プロトコル | ポート範囲 | ソース |

|---|---|---|---|

| SSH(22) | TCP | 22 | 10.0.0.0/16 |