目次

AWS Control Towerで、マルチアカウントのガバナンス管理

目次

AWS Control Towerとは

https://aws.amazon.com/jp/controltower/

https://docs.aws.amazon.com/ja_jp/controltower/latest/userguide/what-is-control-tower.html

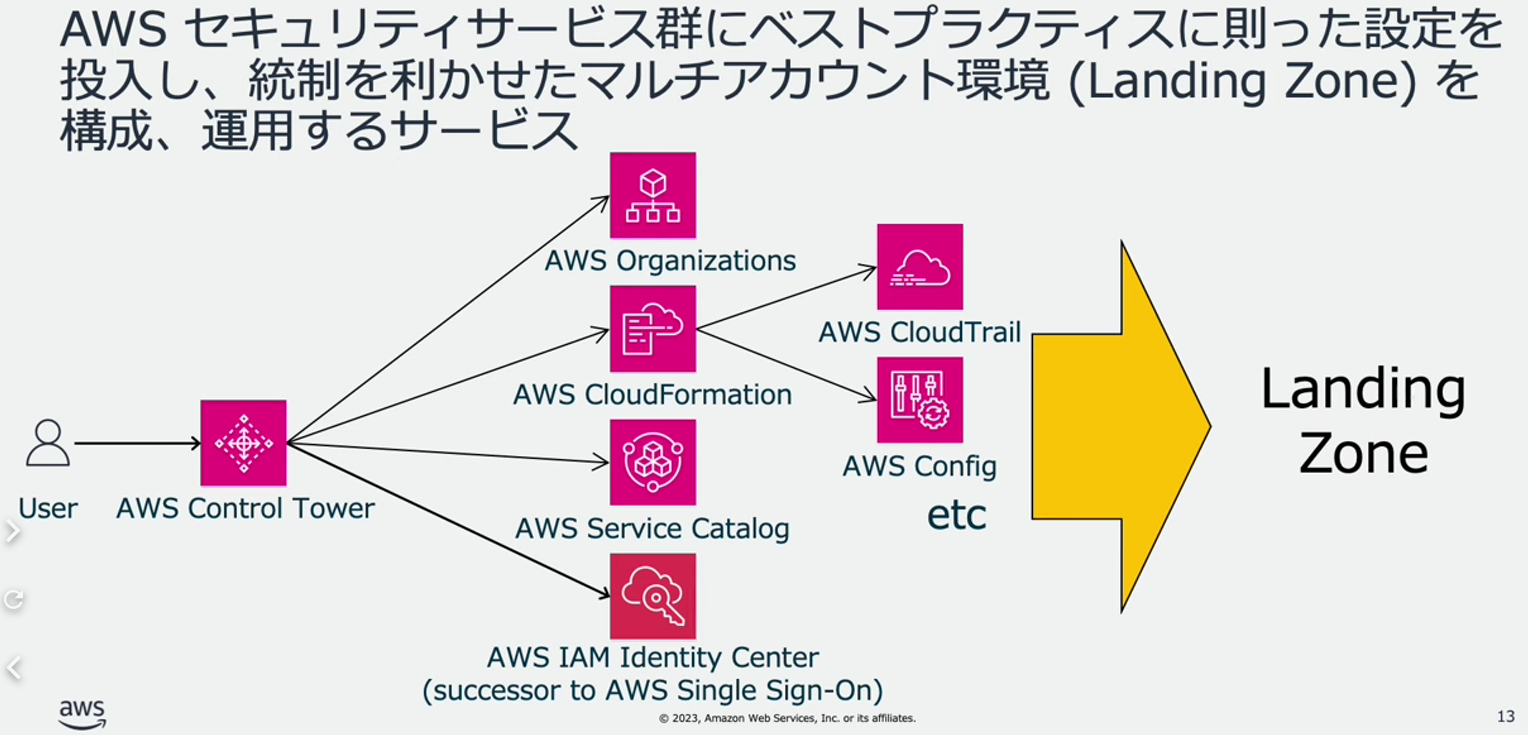

AWS Control Tower を利用することで、ベストプラクティスに沿ったマルチアカウント管理環境を作成できることが出来るようになります。

ベスト プラクティスのブループリントに基づいたランディング ゾーンを確立し、

事前にパッケージ化されたリストから選択できるコントロールを使用してガバナンスを実現します。

ランディング ゾーンは、AWS のベスト プラクティスに従って、適切に設計されたマルチアカウントのベースラインです。

コントロールは、セキュリティ、コンプライアンス、および運用のためのガバナンス ルールを実装します。

AWS Control Tower 基礎編【AWS Black Belt】

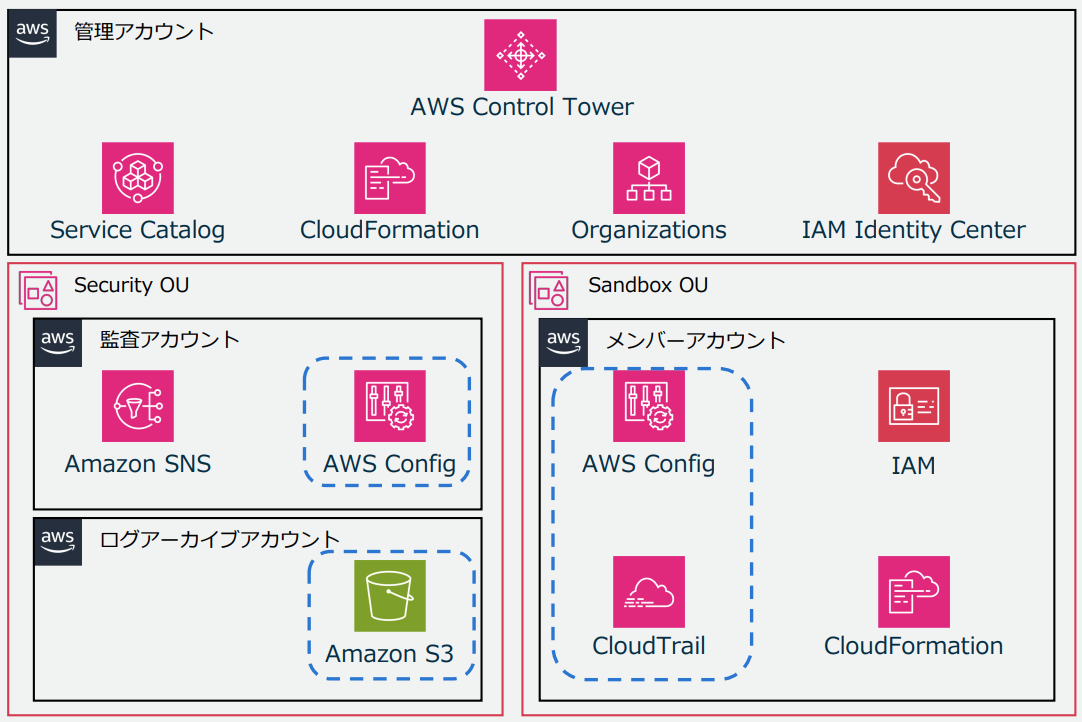

AWS Control Towerは、AWS Organizationなど色々なAWSのサービスをベストプラクティスに沿った設定にします。

AWS Control Tower 基礎編【AWS Black Belt】

AWS Control Towerでできること

コントロール適用

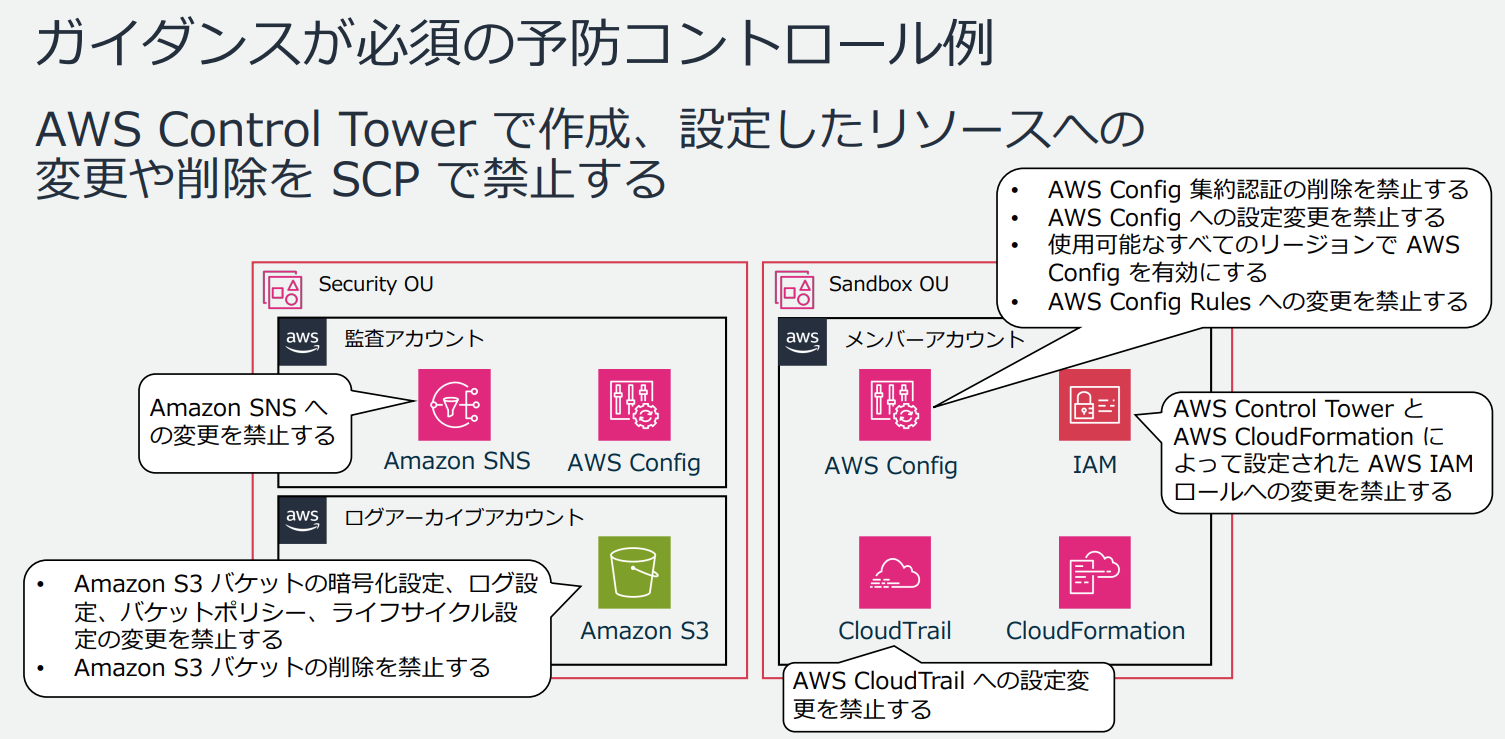

ガードレール(コントロール)

セキュリティ、オペレーション、コンプライアンス向けの事前にパッケージされたガバナンスルールです。

| 予防的ガードレール | 対象の操作を実施できないようにする AWS OrganizationsのSCPで実装されます |

| 発見的ガードレール | 望ましくない操作を⾏なった場合に発⾒する AWS Config Rules で実装、AWS Security Hub と連携 |

| プロアクティブコントロール | ルールに沿ったリソースのみを作成可能にする AWS CloudFormation Hooks で実装 |

https://aws.amazon.com/jp/blogs/news/update-divedeep-series-17/

AWS Control Tower 基礎編【AWS Black Belt】

AWS Control Tower 基礎編【AWS Black Belt】

ログ集約

- ログの取得

- ログの一元管理

- 保存期間の設定

- 誤った削除の防止

AWS Control Tower 基礎編【AWS Black Belt】

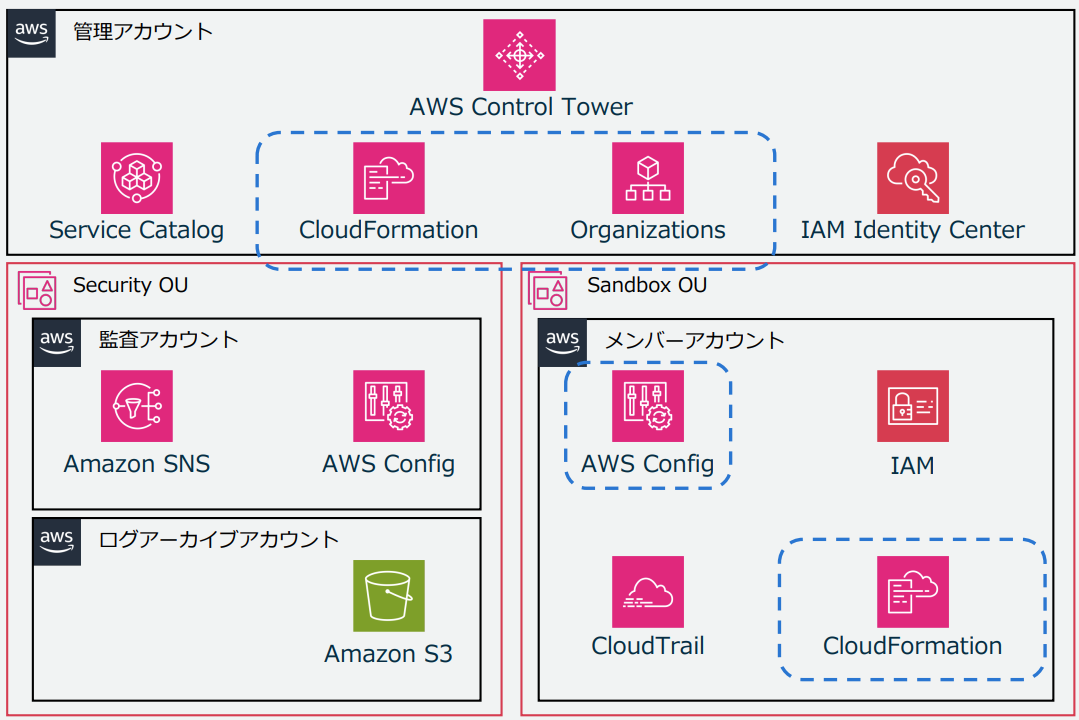

- 複数のAWSアカウントのログを集約するためのS3バケットがログアーカイブアカウントに作られる。

- AWS ConfigやAWS Cloudtrailのログの収集を開始する

通知

ID一元管理

AWSアカウント作成とプロビジョニング

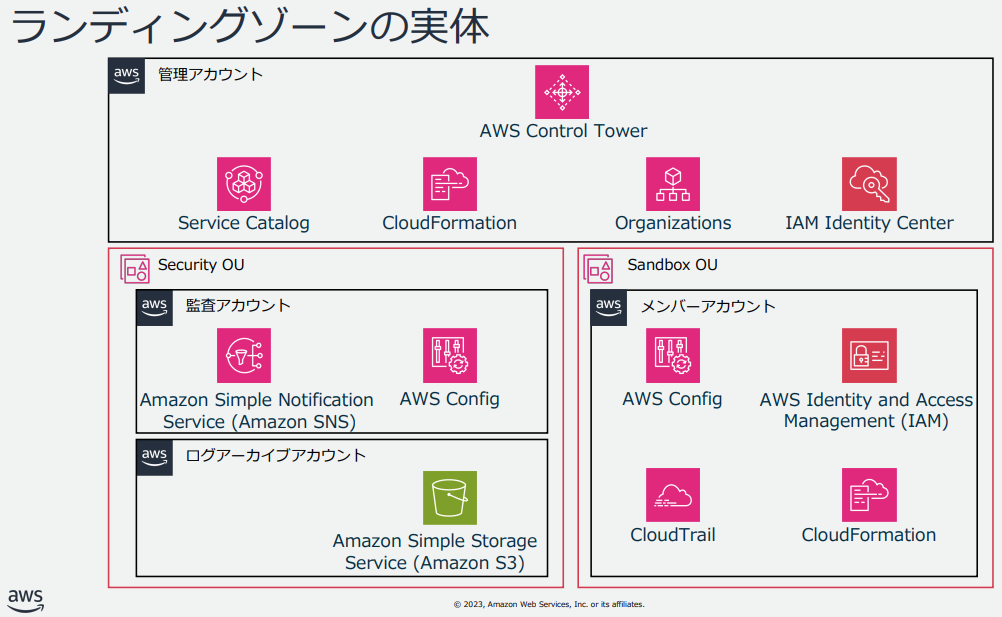

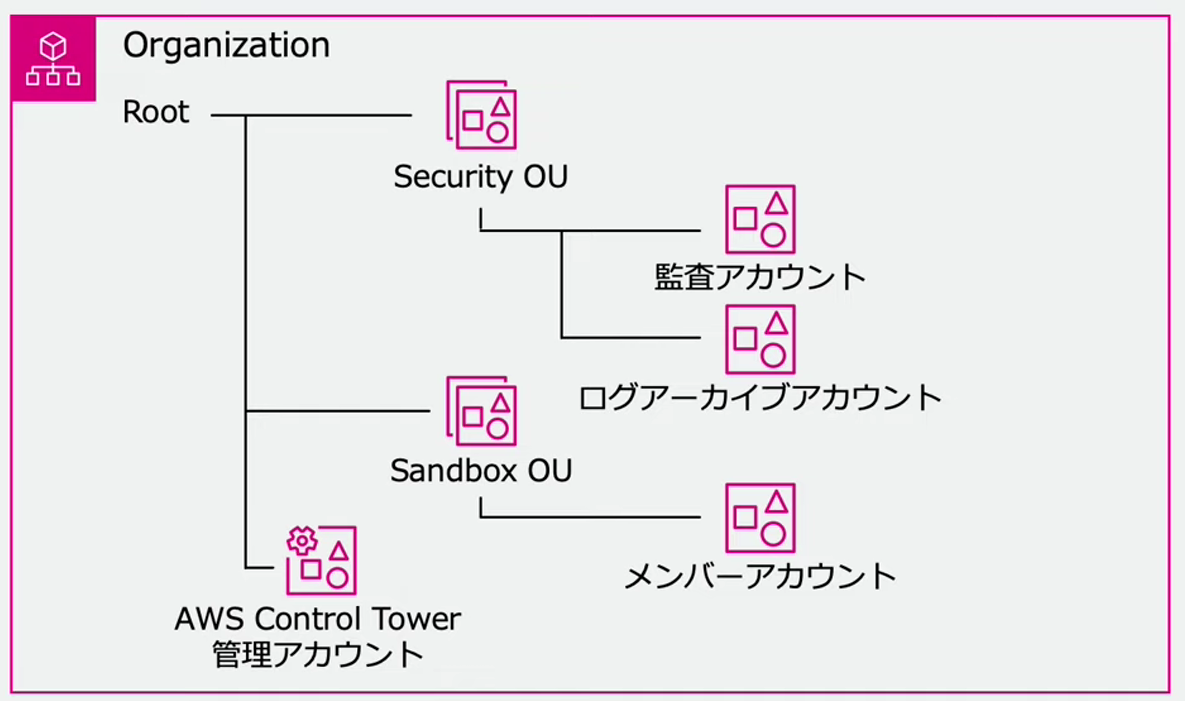

AWS Control Towerのアカウント区分

AWS Control Tower 基礎編【AWS Black Belt】

| 管理アカウント Management Account | ・AWS Control Towerの設定を行うアカウント ・AWS Organizationsの管理アカウントと同じアカウント ・コントロールの有効化、権限管理を実施 |

| ログアーカイブアカウント Log archive Account | ・AWS Control Towerを有効化した際に作成されるアカウント ・AWS CloudTrailとAWS Configのログを一元管理されたAmazon S3バケットに保存 |

| 監査アカウント Audit Account | ・AWS Control Towerを有効化した際に作成されるアカウント ・セキュリティーチームやコンプライアンスチームが利用するアカウント ・アカウント内の変更を監視して通知を送信するようにアラームを設定 |

| メンバーアカウント | ・AWS Control Towerに登録されたアカウント ・AWS Control Towerで有効化したコントロールが設定された状態となっている |

Control Towerを利用する場合の設計

ID(認証認可)を何で管理するか

Control TowerではAWS SSOが構築され、ここから各アカウントへアクセスが可能です。

例えばActive DirectoryやAzureAD、OktaやOneLogin等のIDaaSがあります。

SCP(追加のガードレール)をどう構成するか

Amazon S3 バケットへのパブリック読み取りアクセスが許可されているかどうかを検出する

- Control Tower純正の強く推奨されるガードレールです

- 原則適用すべきですが、S3のデータを公開する環境だけこれを外します

リージョン制限

AWS Control Towerの利用手順

準備

- マネジメント用AWSアカウント(まっさらな状態)

- 2つの新規AWSアカウント用のメールアドレス(Log Archiveアカウント、監査アカウント用)

AWS Control Towerのセットアップ

「ランディングゾーンの設定」ボタンをクリックします。