サイドバー

aws:s3:other

【重要】AWS S3 : クロスアカウント(他のアカウント)のS3にアクセスする方法(スイッチロールなど)

目次

クロスアカウント(他のアカウント)のS3にアクセスする方法の比較

| 方法 | 説明 |

|---|---|

| バケットポリシーで制御する方法 | AWS CLIでアクセスする際にprofile指定が不要 |

| 接続先のIAMユーザのクレデンシャルを利用する方法 | |

| スイッチロール(sts:AssumeRole)を利用する方法 |

方法1:バケットポリシーで制御する方法

- アクセス先で、アクセス元からのアクセスを許可するバケットポリシーを作成する

- アクセス元からアクセス先のS3へアクセスする

[接続先]接続元からのアクセスを許可するバケットポリシー

アカウントすべてを許可する場合

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "GetObject",

"Effect": "Allow",

"Principal": {

"AWS": "arn:aws:iam::接続元アカウント:root"

},

"Action": "s3:GetObject",

"Resource": "arn:aws:s3:::bucketname/*"

},

{

"Sid": "ListBucket",

"Effect": "Allow",

"Principal": {

"AWS": "arn:aws:iam::接続元アカウント:root"

},

"Action": "s3:ListBucket",

"Resource": "arn:aws:s3:::bucketname"

}

]

}

EC2のロールを許可する場合

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "GetObject",

"Effect": "Allow",

"Principal": {

"AWS": [

"arn:aws:iam::接続元アカウント:role/xxxxxxxxxx-ec2",

"arn:aws:iam::接続元アカウント:role/xxxxxxxxxx-ec2",

]

},

"Action": [

"s3:ListgBucket",

"s3:GetObject",

"s3:DeleteObject",

]

"Resource": [

"arn:aws:s3:::bucketname/XXX/*"

"arn:aws:s3:::bucketname"

]

}

]

}

[接続元]サーバのポリシーで利用できるS3を制御

方法2:接続先のIAMユーザのキーを利用する方法

AWS CLI やプログラムによるアクセスが想定されたもの

- アクセス先でIAMユーザを作成する

- アクセス先のBucketポリシーで、作成したIAMユーザからのアクセスを許可

- アクセス元がAWSであれば、IAMポリシーで、アクセス先のS3へのアクセスを許可

- サーバでクレデンシャルを設定する

- アクセス元のEC2からアクセス先のS3へアクセスする

- ユーザかEC2に作成したIAMポリシーが適用さえている必要がある

IAMユーザを利用する方法の設定手順

[接続先] S3バケットへの許可するポリシーを作成

テストなら、AmazonS3FullAccessでもよい

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": "s3:ListAllMyBuckets",

"Resource": "arn:aws:s3:::*"

},

{

"Effect": "Allow",

"Action": [

"s3:ListBucket",

"s3:GetBucketLocation"

],

"Resource": "arn:aws:s3:::your-bucketname"

},

{

"Effect": "Allow",

"Action": [

"s3:GetObject",

"s3:PutObject",

"s3:DeleteObject"

],

"Resource": "arn:aws:s3:::your-bucketname/*"

}

]

}

[接続先]IAM ユーザ作成

接続先アカウントで、IAM ユーザ作成し、作成したS3へのアクセスを許可するポリシーを割り当てる

作成されるアクセスキーとシークレットキーを接続元に渡す。

[接続先] 接続元を許可するS3バケットポリシー

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "Example permissions",

"Effect": "Allow",

"Principal": {

"AWS": "arn:aws:iam::接続元:root"

},

"Action": [

"s3:GetLifecycleConfiguration",

"s3:ListBucket"

],

"Resource": [

"arn:aws:s3:::s3-crossaccount-bucket01"

]

}

]

}

[接続元]EC2のプロファイルにクレデンシャルを設定する

~/.aws/configの設定

[profile crossaccount] aws_access_key_id = access-key aws_secret_access_key = secret-access-key region = ap-northeast-1

[接続元]アクセス先のS3バケットポリシーへのアクセスを許可

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Principal": {

"AWS": "arn:aws:iam::xxxxxxxxxxxxx:user/cliuser"

},

"Action": [

"s3:Get*",

"s3:List*"

],

"Resource": [

"arn:aws:s3:::s3-crossaccount-bucket01",

"arn:aws:s3:::s3-crossaccount-bucket01/*"

]

}

]

}

IAMユーザを利用する場合の接続方法

事前にProfileの設定を行う

接続元から接続先にS3にアクセス

aws s3 ls s3://s3-crossaccount-bucket01 --profile crossaccount

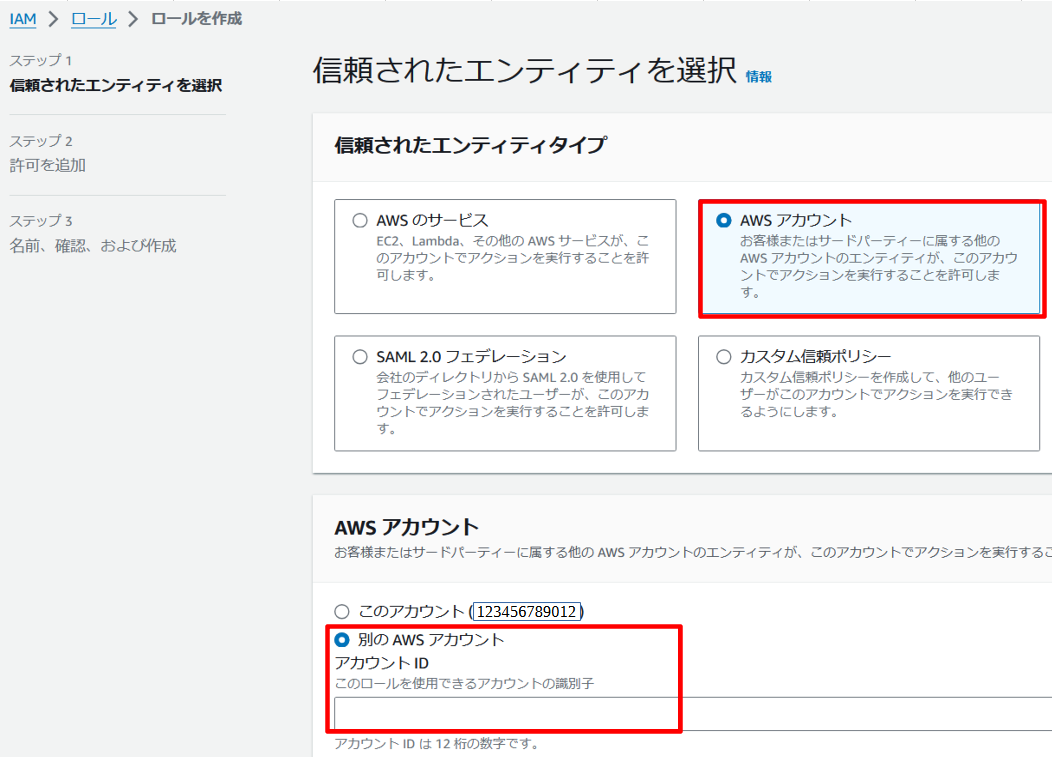

方法3:スイッチロール(sts:AssumeRole)を利用する方法

- アクセス先で、S3にアクセス可能なIAMポリシーを含んだIAMロールを作成する

- アクセス元で、アクセス先のIAMロールにスイッチする

- アクセス元からアクセス先のS3へアクセスする

スイッチロール(sts:AssumeRole)で、他のアカウントのS3を利用する設定

[接続先]S3にアクセスさせるポリシーを作成する

テストなら、AmazonS3FullAccessでもよい

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": "s3:ListAllMyBuckets",

"Resource": "arn:aws:s3:::*"

},

{

"Effect": "Allow",

"Action": [

"s3:ListBucket",

"s3:GetBucketLocation"

],

"Resource": "arn:aws:s3:::your-bucketname"

},

{

"Effect": "Allow",

"Action": [

"s3:GetObject",

"s3:PutObject",

"s3:DeleteObject"

],

"Resource": "arn:aws:s3:::your-bucketname/*"

}

]

}

[接続先]接続元アカウント用の信頼関係のロールを作成する

以下の信頼関係のロールができます。

“arn:aws:iam::<スイッチ元アカウントのAWSアカウントID>:root”は、ユーザを限定しないで、すべてのユーザを許可する設定

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Principal": {

"AWS": "arn:aws:iam::<スイッチ元アカウントのAWSアカウントID>:root"

},

"Action": "sts:AssumeRole",

"Condition": {}

}

]

}

[接続先]接続元を許可するS3バケットポリシーを作成する

{

"Version": "2012-10-17",

"Id": "Policy1415115909152",

"Statement": [

{

"Sid": "Access-to-specific-VPCE-only",

"Principal": "*",

"Action": "s3:*",

"Effect": "Deny",

"Resource": ["arn:aws:s3:::S3バケット名",

"arn:aws:s3:::S3バケット名/*"],

"Condition": {

"StringNotEquals": {

"aws:SourceVpce": "VPCエンドポイントID"

}

}

}

]

}

[接続元]接続先S3にアクセスするポリシーを作成

接続元でのS3のポリシーは不要。

スイッチロールした先に割り与えられたポリシーになるため。

接続先にスイッチロールできるポリシー

{

"Version": "2012-10-17",

"Statement": {

"Effect": "Allow",

"Action": "sts:AssumeRole",

"Resource": "arn:aws:iam::[接続先のAWSアカウントID]:role/RoleA"

}

}

[接続元]接続先S3にアクセスするロールを作成

スイッチロールのアクセス手順

方法1:サーバのプロファイルにロールを割り与える方法

ロールをEC2に与える

EC2のクレデンシャル設定

./aws/credentials

[role-a-profile] role_arn = arn:aws:iam::スイッチ先アカウントID:role/Role-A credential_source=Ec2InstanceMetadata

aws s3 ls s3://{バケット名}/ --profile role-a-profile

方法2:AWS CLIのConfigを使って、スイッチロールする方法

~/.aws/configの設定

[profile default] region = ap-northeast-1 output = json [profile test] role_arn = arn:aws:iam::スイッチ先アカウントID:role/TestSwitchRole source_profile = default

アクセス確認

aws s3 ls --profile test

方法3:AWS CLIコマンドで、スイッチロールする方法

#aws sts assume-roleコマンドでアカウントBのAccountB_roleのアクセスキー・シークレットアクセスキーなどのクレデンシャル情報を表示し、 #変数role_credentialsに格納する role_credentials=$(aws sts assume-role \ --role-arn "arn:aws:iam::アカウントBのアカウントID:role/AccountB_role" \ --role-session-name session-name) #AccountB_roleのアクセスキーを環境変数AWS_ACCESS_KEY_IDに格納する export AWS_ACCESS_KEY_ID=$(echo $role_credentials | jq -r '.Credentials.AccessKeyId') #AccountB_roleのシークレットアクセスキーを環境変数AWS_SECRET_ACCESS_KEYに格納する export AWS_SECRET_ACCESS_KEY=$(echo $role_credentials | jq -r '.Credentials.SecretAccessKey') #セッショントークンを環境変数AWS_SESSION_TOKENに格納する export AWS_SESSION_TOKEN=$(echo $role_credentials | jq -r '.Credentials.SessionToken') #現在の権限(スイッチしたロールの情報)を確認する aws sts get-caller-identity

aws s3 ls

#環境変数の削除 unset AWS_ACCESS_KEY_ID AWS_SECRET_ACCESS_KEY AWS_SESSION_TOKEN #現在の権限(スイッチしたロールが何か)を確認する aws sts get-caller-identity

参考

Amazon S3は、容量無制限の安価なオブジェクトストレージ

- AWS S3の3rd パーティーツール

- Amazon S3アクセス管理(バケットポリシー, AMIポリシー, ACL, パブリックアクセス設定)

- Amazon S3のアクセスポイントでエイリアスを作成

- AWS S3 バケットポリシーの例

- Amazon S3 設定手順

- AWS S3 : EC2からS3へのアクセス方法

- Amazon S3のVPCエンドポイント(Gateway型)で、VPC内からプライベートアクセス

- Amazon S3のInterface型VPCエンドポイントで、オンプレや他VPCからアクセス

- バケットポリシーで、Amazon S3のログなどを改竄防止する設定

- S3で特定の日より古いファイルを削除する(ライフサイクル)

- Amazon S3 関連ページ 一覧

- 【重要】AWS S3 : 別リージョンのS3にプライベートアクセスする方法

- 【重要】AWS S3 : クロスアカウント(他のアカウント)のS3にアクセスする方法(スイッチロールなど)

- Amazon S3バケットを暗号化する鍵の比較(SSE-S3,SSE-KMS,SSE-C)

- Amazon S3静的ウェブサイト

aws/s3/other.txt · 最終更新: by kurihara

ページ用ツール

-

一般向けサイト

-

ITエンジニア向けサイト

-

英語サイト

Portfolio

Copyright (c) 2026 クラウドのインフラ技術 All Rights Reserved.